Să înțelegem dispozitivele inteligente – O scurtă istorie a cercetării dispozitivelor IoT realizată de Bitdefender

Bitdefender este profund angajată în misiunea sa de a proteja lumea digitală și de a oferi le utilizatorilor individuali și companiilor soluții de calitate. De aceea, în 2015, am fost una dintre primele companii de securitate a informațiilor care a recunoscut nevoia tot mai mare de echipamente mai sigure pentru locuințele inteligente.

Siguranța dispozitivelor IoT - o călătorie fără sfârșit

Motivați de inovație și responsabilitate față de clienții noștri, am alcătuit o echipă dedicată de experți, capabilă să abordeze vulnerabilitățile și provocările complexe ale dispozitivelor IoT, care a început imediat să obțină rezultate.

În prezent, echipa noastră monitorizează îndeaproape piața dispozitivelor IoT pentru utilizatori individuali. Din 2015, a lucrat din greu pentru a testa peste douăzeci de dispozitive IoT populare, publicând numeroase rapoarte menite să ajute comunitatea; mai mult decât atât, facem echipă cu parteneri media pentru a remedia vulnerabilitățile care ar putea afecta milioane de oameni.

Totuși, eforturile noastre nu se opresc aici. Încă de la început, ne-am făcut datoria de a îmbunătăți securitatea dispozitivelor la un nivel mai profund. Acest lucru poate fi realizat doar lucrând îndeaproape cu producătorii și furnizorii de dispozitive IoT, de aceea munca noastră de cercetare nu este niciodată menită să îi descurajeze și nu are titlu de prelegere. În schimb, ne dorim să dea startul unor conversații constructive pentru comunitățile IoT și infosec și să fie o piatră de temelie pentru dispozitive mai sigure destinate utilizatorilor individuali.

Cea mai mare mulțumire a noastră apare atunci când vânzătorii ne contactează pentru a ne mulțumi pentru contribuția noastră și pentru modul în care i-am ajutat să livreze produse mai sigure.

Inteligența și siguranța fac echipă bună?

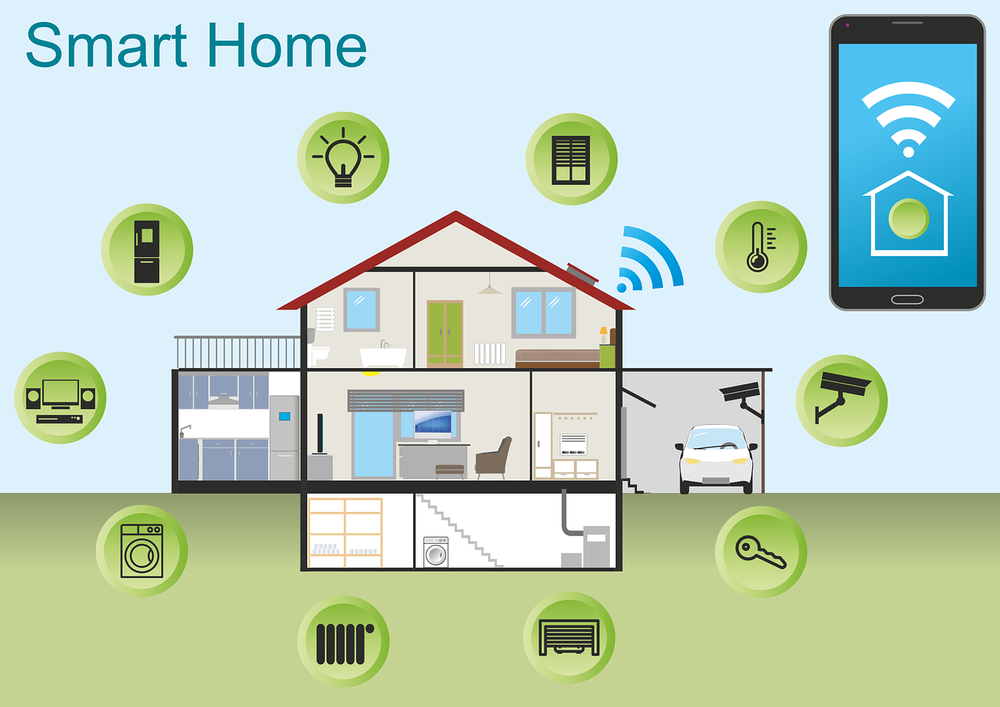

Universul IoT se extinde într-un ritm uluitor. Au fost 10 miliarde de dispozitive IoT în 2021 și se estimează că această cifră va fi de 25 de miliarde de unități până în 2030. În medie, o locuință normală a avut cel puțin 10 dispozitive conectate în 2020, iar cele mai populare în rândul utilizatorilor au fost electrocasnicele inteligente, dispozitivele de automatizare a locuinței și camerele IP, potrivit studiului nostru, „Starea securității dispozitivelor IoT în 2020”.

Având în vedere rata de adoptare atât de mare și cerințele de securitate aproape inexistente, au început să apară întrebări despre cât de sigure sunt, de fapt, dispozitivele pentru locuințele inteligente.

Chiar e o alegere inteligentă să aducem toate aceste gadgeturi în locuințele noastre și să le lăsăm conectate la internet 24/7? Toate dispozitivele sunt la fel de sigure? Îmi poate accesa cineva dispozitivele fără ca eu să știu? Mă poate spiona cineva folosindu-mi monitorul pentru bebeluși?

Cine e cu ochii pe tine?

Echipa noastră a vrut să răspundă la aceste întrebări și a descoperit rapid că unele tipuri de dispozitive necesită mai multă atenție decât altele, deoarece au un impact mai mare asupra confidențialității și securității noastre. Din acest motiv, peste jumătate dintre dispozitivele analizate de echipa noastră au capabilități de înregistrare audio-video și de streaming.

Camerele de securitate, camerele de luat vederi pentru locuințe, soneriile cu camere video și monitoarele pentru bebeluși se numără printre cele mai populare și mai accesibile produse de pe piață, însă prezintă și cele mai mari probleme de securitate. Să fim sinceri, cel mai mare coșmar al oricăruia dintre noi este ca propria cameră de securitate să se întoarcă împotriva noastră și ca un străin să ne urmărească fiecare mișcare.

Totuși, acest lucru nu înseamnă că am subestimat celelalte tipuri de dispozitive. Din contră, echipa noastră a descoperit în timpul testelor că uneori, chiar și dispozitivele care nu dispun de camere video pot constitui amenințări serioase. Imaginează-ți, de exemplu, un bec inteligent care expune parola rețelei tale Wi-Fi de acasă sau un alt dispozitiv care îți dezvăluie locația geografică.

Fără alte adăugiri, iată o listă de probleme cu care echipa noastră s-a confruntat de-a lungul primilor șapte ani de evaluare a securității dispozitivelor:

Probleme IoT comune:

1. Autentificare incorectă

Indiferent de tipul de dispozitiv pe care îl instalezi, configurarea inițială și includerea acestuia în rețeaua de acasă reprezintă pași critici. Cu toate acestea, conform descoperirilor cercetătorilor noștri, aceasta este, de asemenea, și una dintre cele mai vulnerabile etape ale procesului, deoarece atacatorii pot profita de ea pentru a prelua controlul sau pentru a obține acces la dispozitivul respectiv.

În timpul procesului de instalare, multe dispozitive creează un hotspot temporar la care utilizatorul trebuie să se conecteze, de obicei prin intermediul telefonului mobil. Totuși, de cele mai multe ori, acest hotspot nu dispune de mecanisme adecvate de autentificare și este disponibil pentru aproape orice persoană din raza de acoperire. În plus, hotspot-ul public poate fi utilizat de infractori pentru a intercepta și fura datele de autentificare la rețeaua Wi-Fi a utilizatorului, ceea ce le oferă acces nu numai la noul dispozitiv, ci și la toate celelalte dispozitive conectate la rețeaua respectivă.

O altă practică îngrijorătoare cu care ne-am confruntat destul de des este utilizarea unor date de autentificare ușor de ghicit, cum ar fi „administrator”, sau includerea de panouri administrative ascunse cu date de autentificare specificate în cod, care sunt la fel pentru toate unitățile. În ambele cazuri, se poate prelua cu ușurință controlul asupra dispozitivului dacă un atacator este prin apropiere și are suficiente informații despre dispozitivele conectate.

2. Transferul neprotejat al datelor

Dispozitivele inteligente comunică constant cu servere și între ele folosind diferite protocoale. Informațiile transferate pot include, printre altele, informații de autentificare („utilizator autentificat”, „parolă resetată”), comenzi („Pornire” sau „Oprire”), schimbări de stare („mișcare detectată”, „temperatura a crescut cu un grad”) și chiar înregistrări video/audio și transmisiuni în direct.

Cercetătorii noștri au descoperit că, din cauza autentificării incorecte, configurării necorespunzătoare sau lipsei criptării, mare parte din dispozitive, în special dispozitivele de înregistrare video, sunt vulnerabile la atacurile de tip „man-in-the-middle”. Acest lucru înseamnă că infractorii pot intercepta transferul de date, accesa fluxurile de conținut video RTSP și interfera cu actualizările firmware.

La rândul său, acest lucru poate duce la preluarea controlului asupra dispozitivelor și, mai rău de atât, la urmărirea în scopul hărțuirii (cyberstalking), atunci când atacatorii pot accesa fluxul video/audio live sau înregistrări mai vechi.

„Comunicarea necriptată cu mediul cloud este cea mai comună vulnerabilitate pe care am descoperit-o în timpul testării dispozitivelor. Chiar și atunci când conexiunea utilizează HTTPS, de obicei, certificatele nu sunt validate, ceea ce înseamnă că atacurile de tip „man-in-the-middle” sunt încă posibile.” Radu Basaraba - Security Researcher, Bitdefender Labs

3. Configurare necorespunzătoare a serviciilor în cloud

Majoritatea dispozitivelor inteligente se conectează la un serviciu în cloud pentru a permite accesul de la distanță și stocarea datelor. Totuși, cercetătorii noștri au descoperit că, în unele cazuri, acest lucru poate cauza vulnerabilități grave dacă serviciul în cauză este configurat necorespunzător, nu dispune de securitate adecvată sau dacă API-ul (Application Program Interfaces) în cloud poate fi determinat să dezvăluie date vulnerabile prin intermediul unui atac de tip „brute-force”.

În mai multe cazuri, am descoperit că prin utilizarea ID-ului unui singur dispozitiv, API-ul poate fi păcălit să dezvăluie informații despre toate dispozitivele asociate unui anumit utilizator, și chiar despre dispozitivele asociate altor utilizatori.

În alte situații, am aflat că, prin utilizarea necorespunzătoare a drepturilor API-ului, atacatorii pot fura informații cu caracter personal și date de autentificare asociate unui anumit utilizator, pot controla dispozitive de la distanță și pot obține acces la fluxuri și înregistrări video.

Totuși, cel mai rău caz cu care ne-am confruntat este cel al unui bucket în cloud care nu avea niciun fel de control al accesului. Din experiența noastră, aceasta este o problemă generală care nu afectează doar producătorii de dispozitive inteligente, ci multe alte companii, și constituie una dintre principalele cauze ale breșelor de securitate a datelor.

4. Executarea de cod de la distanță și injectarea de comenzi

Executarea de cod de la distanță (RCE) și injectarea de comenzi sunt două tipuri de atacuri cibernetice utilizate frecvent pentru a prelua controlul asupra dispozitivelor. Deși, la prima vedere, cele două par asemănătoare, ele funcționează diferit. RCE reprezintă executarea unui cod de programare în vederea exploatării unei vulnerabilități, pe când injectarea de comenzi se bazează pe utilizarea comenzilor existente ale sistemelor de operare pentru preluarea controlului. Pe scurt, deși rezultatul este același, abordările sunt diferite.

Echipa noastră a stabilit că aproape jumătate dintre dispozitivele pe care le-am examinat sunt susceptibile la astfel de atacuri, iar majoritatea RCE-urilor (Remote Code Execution) exploatau stack buffer overflow - o anomalie care apare atunci când un program scrie către o adresă din memorie din stiva de apeluri a programului în afara structurii intenționate de date, care reprezintă, de obicei, un buffer cu lungime fixă.

După părerea noastră, acest lucru ar trebui să reprezinte un semnal de alarmă în rândul dezvoltatorilor, deoarece acțiunile de stack buffering constituie una dintre cele mai vechi și mai simple amenințări cibernetice și, totodată, unul dintre primii vectori de atac pe care un hacker îi încearcă.

5. Probleme de confidențialitate

Cel mai rău scenariu de încălcare a confidențialității atunci când vine vorba de dispozitivele IoT este ca dispozitivele tale să te privească, să te asculte și să te înregistreze fără știrea ta. Astfel de situații pot fi utilizate pentru urmărire în scopul hărțuirii, intimidare, șantaj și multe alte fraude. De asemenea, pot fi folosite pentru planificarea unui jaf atunci când nu se detectează nicio mișcare și nicio mașină în apropiere. Totuși, conform descoperirilor noastre din timpul testărilor, există și alte informații cu caracter personal pe care un atacator le poate fura folosindu-se de vulnerabilitățile dispozitivelor.

Majoritatea oamenilor tind să-și reutilizeze parolele pentru mai multe conturi și dispozitive, astfel că, dacă cineva îți extrage adresa de e-mail și parola de pe un dispozitiv protejat necorespunzător, le-ar putea utiliza pentru a accesa și alte conturi și dispozitive. Dacă există și informații financiare asociate contului respectiv, cum ar fi un abonament lunar, și acelea pot fi furate cu ușurință.

În mod similar, dacă cineva ar fura datele de autentificare ale rețelei tale Wi-Fi, le-ar putea utiliza pentru a exploata alte vulnerabilități și a obține acces la alte dispozitive din locuința ta, cum ar fi un computer sau un dispozitiv NAS (Network Attached Storage).

O vulnerabilitate neobișnuită pe care am descoperit-o în timpul testărilor a fost un dispozitiv care dezvăluia locația geografică a utilizatorilor. Acest lucru poate părea minor, însă combinat cu alte informații, ar putea duce la un scenariu în care un atacator încearcă să te intimideze sau să te șantajeze.

Cum pot dispozitivele inteligente să fie mai sigure?

După cum am menționat anterior, principala noastră concluzie este faptul că sporirea securității dispozitivelor inteligente nu ar trebui să vină dintr-un singur loc. Ar trebui să fie un parteneriat continuu între furnizori, industria dispozitivelor IoT și comunitatea infosec. După cum a spus Dan Berte, IoT Director:

„Devenind o categorie de dispozitive cu o creștere exponențială facilitată de pandemia care ne-a forțat să lucrăm de acasă și să aducem și mai multe dispozitive în locuințele noastre, dispozitivele inteligente pentru acasă nu mai reprezintă ceva experimental. Ci mai degrabă o realitate cotidiană deja consacrată, pe care miliarde de oameni se bazează fără să aibă habar de pericolele asociate unei piețe complet nereglementate. Având în vedere situația actuală, problemele nu mai țin doar de mediul de acasă și de la serviciu, ci se transformă direct în preocupări de securitate națională”

Iată câteva aspecte esențiale în favoarea ipotezei noastre:

1. Amenințările la adresa dispozitivelor IoT se înmulțesc

Nu doar numărul dispozitivelor conectate crește rapid; numărul atacurilor cibernetice crește și el într-un ritm alarmant. Conform telemetriei Bitdefender, în 2021, în decursul a doar 6 luni, au existat 68 de milioane de evenimente de securitate asociate cu 11 milioane de dispozitive IoT monitorizate. Noi botnet-uri, cum ar fi Mozi, au generat 90% din totalul traficului de pe dispozitivele IoT în 2019. Din cauza faptului că milioane de utilizatori sunt în pericol, a devenit vital ca vulnerabilitățile să fie identificate și remediate cât mai rapid posibil. Totuși, sunt multe feluri în care furnizorii și experții infosec pot îmbunătăți modul în care comunică.

2. Transparența furnizorilor trebuie îmbunătățită

Cadrele și procedurile interne actualizate asigură faptul că furnizorii oferă produse atât sigure, cât și funcționale. Cu toate acestea, din cauza complexității sistemelor software și hardware moderne, apariția vulnerabilităților este inevitabilă. În fapt, putem spune cu certitudine că toate produsele IoT au un soi de vulnerabilitate. Identificarea acestor probleme și raportarea lor către furnizor în vederea remedierii este misiunea experților din domeniul securității. Însă acest proces poate fi perfecționat.

Majoritatea furnizorilor nu dispun de resurse responsabile pe site-urile lor web sau de proceduri interne pentru gestionarea comunicărilor legate de erori. Din experiența noastră, cea mai populară metodă de a contacta un furnizor este prin e-mail, urmată de canalele de asistență și, în unele cazuri, atât prin e-mail, cât și prin telefon. Însă, chiar și după contactul inițial, interacțiunea este destul de lentă. Conform echipei noastre, aproximativ 33% dintre furnizori ar fi răspuns în mai puțin de o lună, 50% într-un interval de o lună până la trei luni și 17% în trei luni până la un an. În ceea ce privește crearea de patch-uri pentru remedierea vulnerabilităților, 80% dintre furnizori au remediat problema în trei luni până la un an, iar 20% într-o lună sau două. Și mai alarmant este faptul că majoritatea furnizorilor nu răspund niciodată la comunicările referitoare la vulnerabilități, răspund cu întârzieri considerabile, nu remediază niciodată vulnerabilitățile raportate sau le ia prea mult să lanseze patch-uri de securitate. Acest lucru ne îndreaptă atenția spre un alt subiect important: lipsa reglementărilor în industrie.

3. Industria ia suficiente măsuri?

Până acum, procesul de descoperire și remediere a vulnerabilităților dispozitivelor IoT a fost guvernat în mare parte de aranjamente informale și o serie de bune practici. De exemplu, standardul din industrie pentru politica de dezvăluire, care stabilește o perioadă fixă în care un furnizor poate lansa patch-ul de securitate pentru o anumită vulnerabilitate, este de 90 de zile de la contact și, în majoritatea cazurilor, nu există nicio prelungire dacă patch-ul nu a fost lansat în perioada stabilită.

Totuși, nu există nicio garanție că furnizorii își vor asuma responsabilitatea și vor remedia problemele cunoscute. Din experiența noastră, aproape un sfert dintre furnizori nu au lansat niciodată patch-uri de securitate pentru vulnerabilități sau au făcut-o în apropierea încheierii perioadei de comercializare a produsului lor. Desigur, pierderea credibilității și pătarea reputației pot constitui consecințe directe, însă sunt acest lucruri suficiente în condițiile în care milioane de utilizatori pot fi afectați?

După părerea noastră, o posibilă soluție la problemă ar fi adoptarea unui standard obligatoriu la nivelul industriei, care să reglementeze dezvăluirea în siguranță.

„Aceasta este o industrie creativă și nimănui nu-i plac constrângerile, însă, în acest moment, nu există alte repercusiuni în cazul în care nu se respectă cele mai bune practici. Se înțelege de la sine că furnizorii ar trebui obligați să aibă o persoană de contact responsabilă cu gestionarea comunicărilor referitoare la vulnerabilități. Vulnerabilitățile descoperite ar trebui remediate în timpul ciclului de viață al produsului IoT și ar trebui să existe consecințe juridice și financiare în cazul încălcării acestui aspect. Până la urmă, este în joc siguranța a milioane de persoane, iar vinovații ar trebui să-și asume responsabilitatea.” – Dan Berte, IoT Security Director

tags

Autor

The meaning of Bitdefender’s mascot, the Dacian Draco, a symbol that depicts a mythical animal with a wolf’s head and a dragon’s body, is “to watch” and to “guard with a sharp eye.”

Toate articoleleSe întâmplă acum Populare

Cum îți protejează Bitdefender VPN confidențialitatea și datele digitale

16 Februarie 2021

FOLLOW US ON SOCIAL MEDIA

Articole similare

Articole salvate